- Angelegt von Florian Schmalzl, zuletzt geändert am 02.August 2022

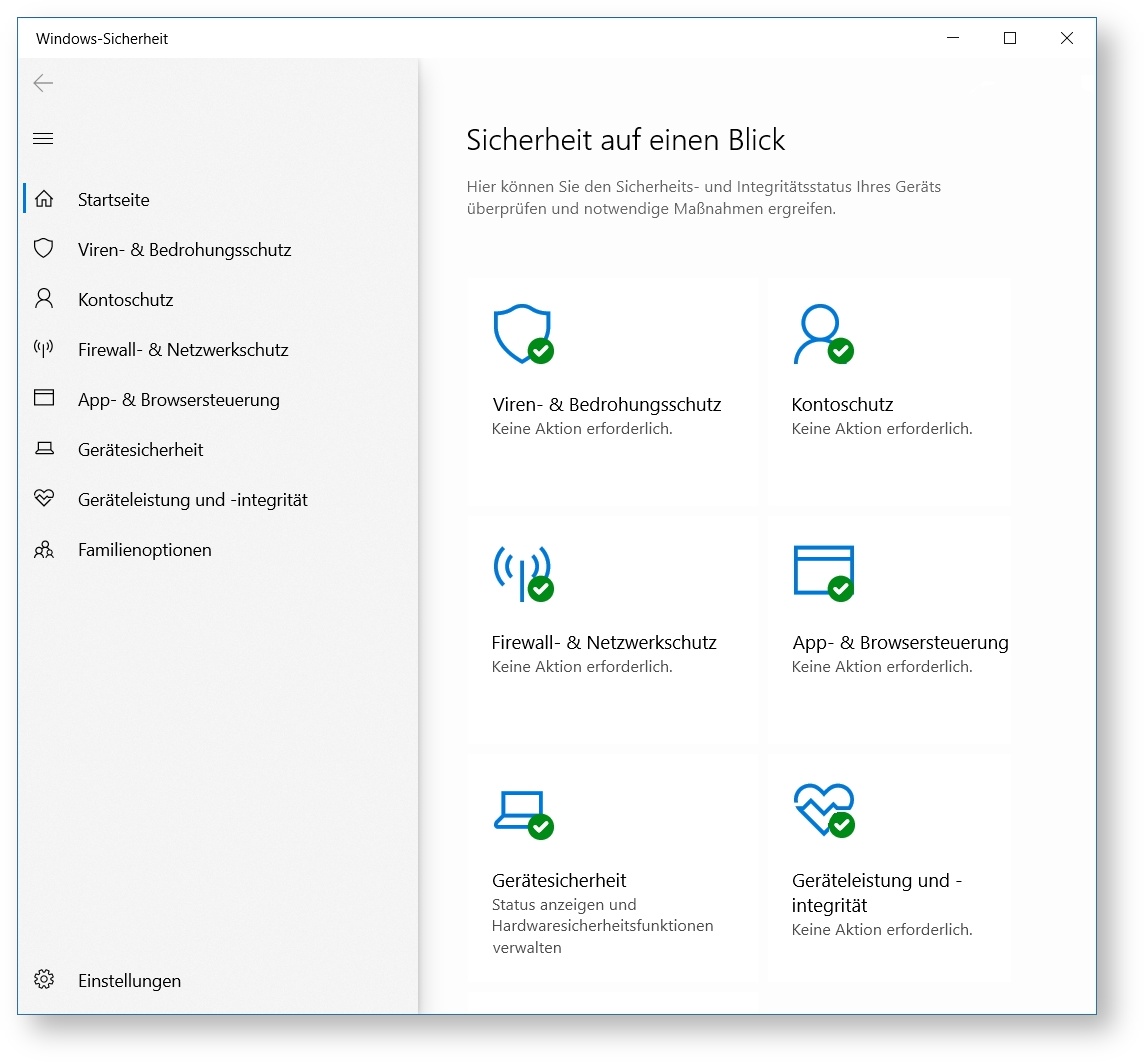

Gut geschützt ohne Zusatz-Software.

Grundsätzlich besteht der Zweck des Microsoft Defenders selbstverständlich darin, den Computer zu schützen.

Die Software beschränkt sich jedoch nicht auf den bloßen Schutz, sondern bringt auch einige nützliche Extras mit.

Dass sich Microsoft verstärkt der Verbesserung seiner hauseigenen Anti-Virenlösung widmet, ist ein bereits seit einiger Zeit erkennbarer Trend.

Microsofts vorinstallierter Anti-Viren-Schutz Defender in Windows, braucht sich auch vor der kostenpflichtigen Konkurrenz nicht mehr zu verstecken.

In den aktuellen Vergleichstests für Windows 10, erzielte der Microsoft Defender hohe Punktzahlen.

Der Microsoft Defender schützt gegen sehr viele Bedrohungen, um das volle Potenzial des Defenders zu nutzen,

sollten jedoch noch kleine Einstellungen angepasst werden:

Ist es als Schutz in Netzwerken gedacht, kann jedoch bei allen Windows 10 Versionen im Windows Defender aktiviert werden.

Um diese Funktion zu aktivieren, muss ein Schlüssel in der Registry unter folgendem Pfad angelegt werden

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\MpEngine

- Falls der Schlüssel MpEngine im linken Baum noch nicht existiert, als Neuen Schlüssel anlegen.

- Im rechten Fenster nun ein neuer DWORD-Wert (32 Bit) mit dem Namen MpEnablePus anlegen.

- Diesen Eintrag nun doppelt anklicken und den Wert auf 1 setzen.

PUAs treten zum Beispiel häufig in Softwarebündelungen, oder als Ad Injection im Browser auf.

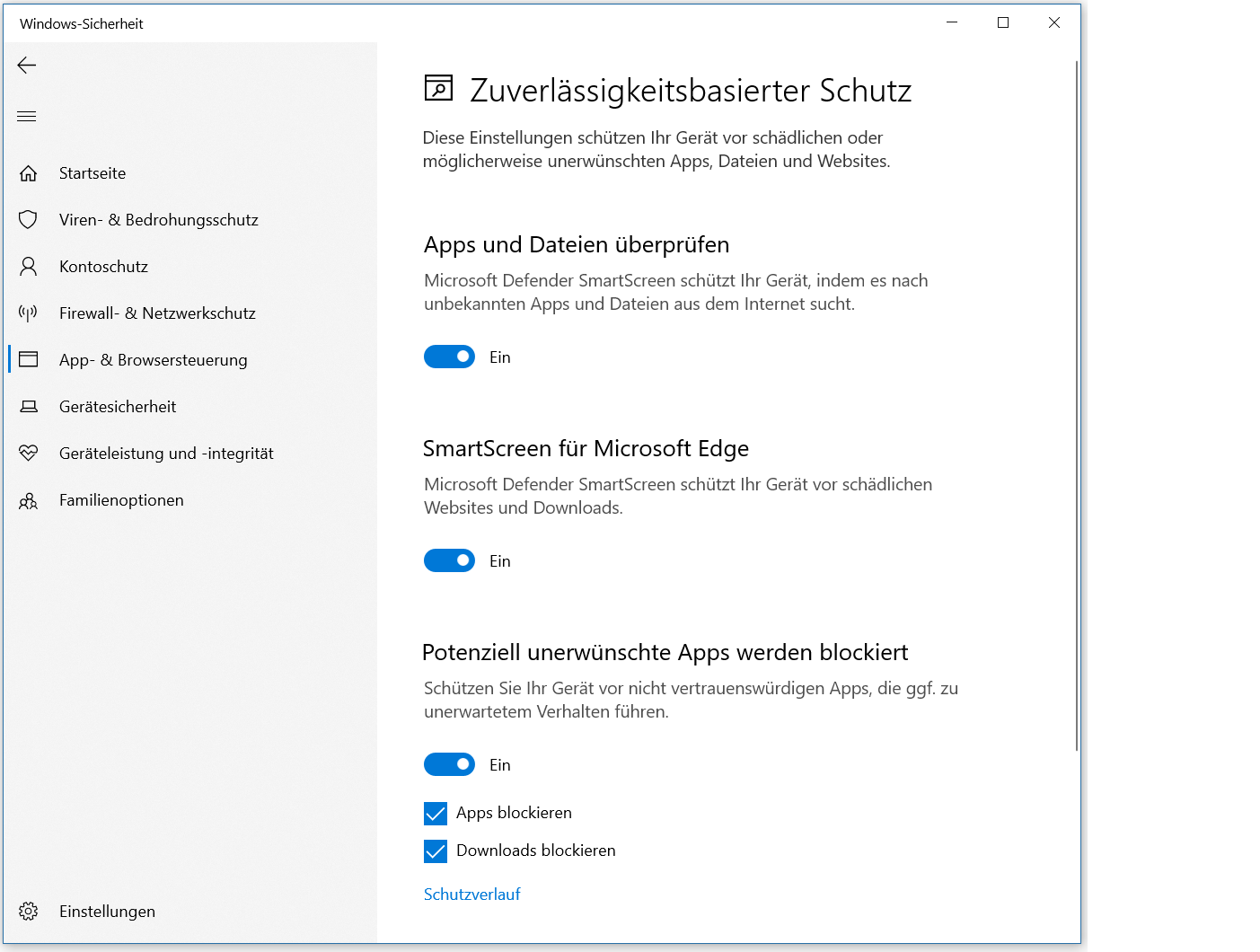

Ab Windows 10 2004 (20H1) ist diese Einstellung über die GUI des Defender möglich.

Diese findet man unter der Rubrik "App- und Browsersteuerung" im Menüpunkt "Einstellungen für zuverlässigkeitsbasierten Schutz"

Mit der Windows 10 21H2 und Windows 11 wird der PUA-Schutz jetzt automatisch aktiviert (sein)

Microsoft hat eine Möglichkeit geschaffen, den Windows Defender so einzustellen, dass auch eMail-Postfächer gescannt werden können.

Das Modul analysiert das Postfach und die eMail-Dateien gemäß ihrem jeweiligen Format, um die E-Mail-Texte und -Anlagen zu scannen.

Derzeit werden mehrere eMail-Formate unterstützt, wie zum Beispiel: .pst (Outlook), .dbx, .mbx, .mime (Outlook Express), .binhex (Mac).

Leider fehlen dabei noch die weitverbreiteten Formate .eml und .msg

Die Einstellung ist derzeit anscheinend nur über die Gruppenrichtlinie (gpedit.msc) möglich, wodurch es nur für Windows 10 Professional und Enterprise-Versionen möglich ist diese zu aktivieren.

Unter folgendem GPO Pfad Computerkonfiguration / Administrative Vorlagen / Windows-Komponenten / Microsoft Defender Antivirus / Scan

muss die Funktion "Aktivieren von E-Mail Scans" aktiviert werden.

Standardmäßig ist der Windows Defender so eingestellt, dass er keine gezippten Dateien wie .ZIP, .RAR oder .CAB in Echtzeit beim Öffnen untersucht.

Diese Funktion ist lediglich aktiv, wenn der Windows Defender zeitgesteuert den Computer untersucht oder ein Scanvorgang manuell gestartet wird.

Um die Sicherheit des Computers zu erhöhen, kann die Einstellung aktiviert werden, dass Archive auch in Echtzeit untersucht werden, über...

Set-MpPreference -DisableArchiveScanning 1

oder per Registry-Eintrag

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Scan

In diesem Schlüssel muss ein neuer DWORD 32-Bit angelegt werden mit dem Namen DisableArchiveScanning, falls dieser noch nicht vorhanden ist.

Dieser Schlüssel mit Wert "0", für das Scannen von Archiven. Hier wird die Änderung sofort aktiv, ein Neustart ist nicht notwendig.

Achtung: Archiv-Dateien in Echtzeit zu untersuchen, nimmt beim öffnen und entpacken von Archiven ein wenig Ressourcen in Anspruch, wodurch je nach Hardwareausstattung der Vorgang etwas verlangsamt werden kann.

Selbstverständlich kann das Echtzeitscannen von Archiven auch wieder zurückgesetzt werden, indem der Registry-Schlüssel "DisableArchiveScanning" den Wert "1" bekommt oder gelöscht wird.

Unter Windows-Sicherheit, beim Menüpunkt 'Viren- & Bedrohungsschutz' findet man den Punkt 'Einstellungen für Viren- & Bedrohungsschutz' (Einstellungen Verwalten). Weiter unten, unter "Ausschlüsse" kann man Ausschlüsse zur Echtzeitprüfung hinzufügen und entfernen. Nun können Dateien, Ordner, Dateitypen oder auch beliebige Windows Prozesse von der Defender Überprüfung ausnehmen. Dabei ist es auch möglich, pro Ausschlussart mehrere Elemente zu definieren oder die verschiedenen Ausnahmearten zu kombinieren. Insgesamt ist die Konfiguration der Scanausnahmen vom Windows Defender Antivirus sehr einfach und selbsterklärend. |

|

wurde erstmals in der Windows 10 Build 18305 integriert. Diese neue Funktion wurde mit Windows 10 1903 vollständig freigeschaltet.

Installiert man Windows neu, oder nach einem Funktionsupdate auf die Windows 10 1903 (mit aktiviertem "Cloudbasiertem Schutz"), ist der Manipulationsschutz automatisch aktiviert.

Ansonsten sollte man diesen unter Windows-Sicherheit -> Viren und Bedrohungsschutz -> Einstellungen verwalten aktivieren

Diese neue Einstellung bietet zusätzlichen Schutz vor Manipulationen. So kann zum Beispiel verhindert werden, dass der Antimalware-Schutz oder der Echtzeitschutz von Angreifern ("bösen" Programmen) deaktiviert werden kann.

Auch sonstige Sicherheitsfunktionen im System werden so vor Manipulationen gesichert.

Der SmartScreen-Filter ist ein Bestandteil unter Windows 10 und soll Sie vor den Gefahren des Internets schützen. Das Tool scannt alle besuchten Seiten automatisch auf potentielle Gefahren.

Viele Webseiten gelten bereits als gefährlich und sind in der Microsoft-Datenbank entsprechend markiert. Besuchen Sie eine der bereits gemeldeten Webseiten, wird diese vom SmartScreen-Filter blockiert und eine Warnung ausgegeben.

Natürlich kann der Hinweis aber auch ignoriert und fortgefahren werden. Auch wenn eine URL nicht als gefährlich gemeldet wurde, erkennt der SmartScreen-Filter gefährlich Merkmale einer Webseite.

Weist eine Homepage ein potentiell gefährliches Verhalten auf, wird sie ebenfalls zu Ihrem Schutz blockiert.

Der SmartScreen-Filter auf Netzwerkebene kann mit PowerShell (als Administrator) aktiviert werden:

Set-MpPreference -EnableNetworkProtection Enabled

Um die Funktion wieder Rückgängig zu machen, gibt man am Ende des Befehls Disabled statt Enabled ein

Zur Sandbox schreibt Microsoft: "...dass es die erste vollständige Antivirenlösung ist, die über diese Funktion verfügt... Die Ausführung von Windows Defender Antivirus in einer Sandbox stellt sicher,

dass sich böswillige Aktionen im unwahrscheinlichen Fall eines Angriffs auf die isolierte Umgebung beschränken und den Rest des Systems vor Schäden schützen.“

Die neue Funktion vom Windows Defender kann ab Windows 10 1703 aktiviert werden.

Dass diese neue Funktion noch nicht automatisch aktiviert ist, liegt daran, da es zu viele verschiedene Hardware-Konstellationen im Umlauf sind.

Wer es aktivieren oder wieder deaktivieren möchte, öffnet PowerShell (als Administrator) mit folgendem Befehl:

setx /M MP_FORCE_USE_SANDBOX 1

Danach muss der Computer neu gestartet werden. Im Task-Manager erscheinen nun 2 Prozesse MsMpEng.exe und MsMpEngCP.exe

Um die Funktion Rückgängig zu machen, muss der Befehl mit 0, statt 1 eingegeben sein und den Computer neu starten.

Quellenangabe

Der MS Defender wird automatisch im Hintergrund über Windows Update mit neuen Signaturen versorgt.

Mit Windows 10 1709 hat Microsoft die beiden Update-Funktionen von einander getrennt, wodurch es möglich ist, den Windows Defender über die Aufgabenplanung öfter am Tag upzudaten.

Möchte man mehrmals täglich ein aktuelles Virenupdate erhalten, erstellt man eine Aufgabenplanung dafür:

- Aufgabenplanung starten

Links in der Baumstrucktur zu folgenden Ordner navigieren "Aufgabenplanungsbibliothek" - "Microsoft" - Windows" - "Windows Defender"

Rechts unter Aktionen eine "Aufgabe erstellen..."

Allgemein - Als Name z.B. Windows Defender SignatureUpdate

- Sicherheitsoptionen: "Benutzer oder Gruppe ändern...", auf den Objektnamen "System".

- Konfigurieren für: "Windows 10"

Trigger - Neu... Trigger anlegen

- Aufgabe starten: "Nach einem Zeitplan"

- Einstellungen: "Einmal"

Erweiterte Einstellungen: Wiederholen jede "1 Stunde"

Für die Dauer von: "unbegrenzt" (bzw. bei älteren Versionen: "sofort")

Aktionen - Aktionen: "Programm starten"

unter Programme/Skript folgenden Pfad C:\Program Files\Windows Defender\MpCmdRun.exe auswählen.

Argumente hinzufügen (optional): -signatureUpdate

Bedingungen - Hacken unter Energie (Aufgabe nur starten, falls Computer im Netzbetrieb ausgeführt wird) entfernen!

Einstellungen - den Hacken "Aufgabe beenden falls Ausführung länger als:" rausnehmen

Von Microsoft wird ca. alle zwei Stunden ein neues Signatur-Update bereitgestellt (https://www.microsoft.com/en-us/wdsi/definitions).

Der Windows Defender besitzt nicht nur einen Cloudbasierten Schutz, um schnell auf neue "unbekannte" Bedrohungen zu reagieren,

sondern auch die Funktion bei unbekannten Aktivitäten bzw. nach dem Scannen der Festplatte, diese Informationen an Microsoft zu senden.

Dies geschieht bei der Standard Einstellung automatisch. Obwohl die Einstellung im Windows Defender deaktiviert werden kann, unter "Einstellungen für Viren & Bedrohungsschutz"

bei dem Punkt "Automatische Übermittlung von Beispielen", kommt es oft vor, dass diese nach einem Update wieder aktiv ist bzw. der Defender einen unten Rechts nervt,

dass ein manueller Eingriff nötig sei. Nutzer die 'blind' dem folgen und auf "Aktivieren" klicken, stimmen der autom. Übermittlung der Beispieldateien wieder zu.

Um diese Funktion dauerhaft zu deaktivieren, kann ein Registrieschlüssel in der Regestry (RegEdit) angelegt werden

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet

Falls der Schlüssel Spynet im linken Baum noch nicht existiert, als Neuen Schlüssel anlegen.

Im rechten Fenster ein neuer DWORD-Wert (32 Bit) mit dem Namen SubmitSamplesConsent anlegen und den Wert auf 0 setzen.

Die Funktion im Windows Defender "Automatische Übermittlung von Beispieldateien" ist nun ausgegraut und mit dem roten Hinweis versehen "Diese Einstellung wird vom Administrator verwaltet"

Ein Einschalten der Funktion ist dann erst wieder möglich, wenn der Schlüssel "Spynet" in der Registry gelöscht wird.

Mit der Windows 10 1803 wurde die Kernisolierung im Defender (unter Gerätesicherheit) hinzugefügt.

Diese Funktion sichert Windows 10 schon beim Start mit einer virtualisierungsbasierten Sicherheit ab. Dabei wird hier Windows-Hypervisor verwendet, um die Sicherheitsdienste zu unterstützen.

Dies bedeutet, dass ein weiterer Schutz hinzugefügt wurde, um schon die Codeintegrität im Kernel zu schützen und somit verhindert, dass schon beim Booten Viren oder Malware eingeschleust werden können.

Voraussetzung für den Schutz ist UEFI-Modus und aktivierter Secure Boot (Sicherer Start).

Denn die Kernisolierung verbessert den Schutz des sicheren Starts (Secure Boot).

- Alle Treiber müssen das neue Feature HVCI (Hypervisor-protected Code Integrity) unterstützen.

- Im BIOS/UEFI muss VT-d (Virtualization Technology for Directed I/O) deaktiviert sein,

ansonsten hängt Windows beim Booten nach Aktivierung der Kernelisolierung/Speicher-Integrität.

Aktiviert wird die Kernisolierung im Defender unter der Rubrik "Gerätesicherheit" im Menü "Details zur Kernisolierung".

Diese Einstellung benötigt Administratorrechte und verlangt danach einen Neustart.

Nach dem Neustart kann kontrolliert werden, ob die Kernisolierung eingeschalten ist.

In den meisten Fällen wird man darauf hingewiesen, wenn die Aktivierung fehlschlug.

Leider gibt es keine weiteren Hinweise, sollte ein Problem mit einem Treiber entstehen und die Aktivierung fehlschlagen.

Falls nach der Aktivierung ein Treiber nicht geladen werden kann und es zu Fehlermeldung kommt,

Treiber werden durch Kernisolierung nicht geladen, sollten falls möglich die betroffenen Treiber upgedatet werden.