Server-Zertifikate (außer GRID)

1. Serverzertifikate in GÉANT/HARICA

Im HARICA-System werden Server-Zertifikate nach dem 4-Augen-Prinzip erzeugt, d.h. eine Person A gibt den Antrag ein, und eine Person B (mit einer spezielle Berechtigung) genehmigt diesen dann.

Hinweis: Nach gegenwärtigem Kenntnisstand stellt HARICA, anders als Sectigo, nicht automatisch neue Zertifikate aus, wenn die alten kurz vor dem Ablaufen sind. Es gibt aber Erinnerungs-Mails.

Achtung bei tum.de: Die TU hat eine FAQ-Seite, auf der sie darauf hinweise, daß HARICA-Zertifikatsanträge nicht bearbeitet werden: Serverzertifikat beantragen

1.1. Schritt 1 - Account erstellen

Erstellen Sie sich einen Account im HARICA-System. Dies ist nur möglich, wenn Ihre Institution Kunde bei HARICA ist. (HARICA macht das an der Domain, in diesem Fall am Domain-Teil der Mail-Adresse, fest.)

Rufen Sie dazu diese URL auf: https://cm.harica.gr/

Achtung für Mitarbeiter der BVB-Verbundzentrale: Sie haben zwar eine SIM-Kennung des LRZ, aber unser ID-Provider ist so eingestellt, daß dafür das Academic Login nicht richtig funktioniert. Sie müssen sich einen Account über die Funktion Sign up (oben neben New to HARICA) anlegen.

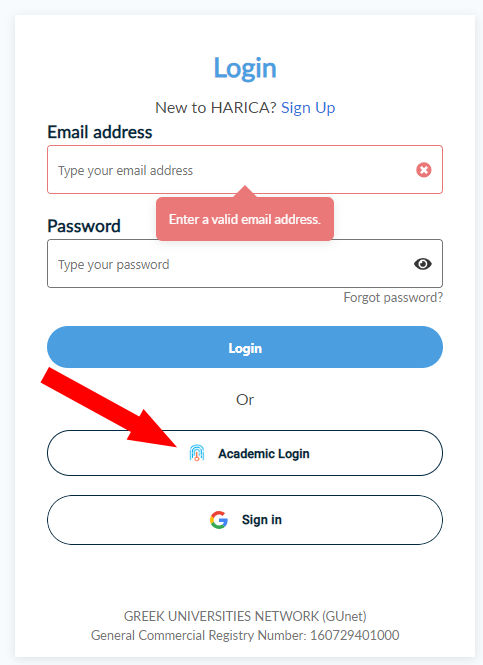

Für alle anderen: klicken auf Academic Login:

Falls Ihre Institution nicht für den Vorgang des Academic Login konfiguriert ist, benutzen Sie die oberen beiden Felder Email address und Password. Das funktioniert allerdings, wie erwähnt, nur, wenn Ihre Institution Kunde bei HARICA ist.

Wenn Sie eine LRZ-SIM-Kennung haben, suchen Sie dann den Eintrag für das LRZ und melden sich mit Ihrer SIM-Kennung an:

Beim ersten Anmelden wird dann automatisch Ihr Account erstellt.

1.2. Schritt 2 - Zertifikat beantragen (manuell)

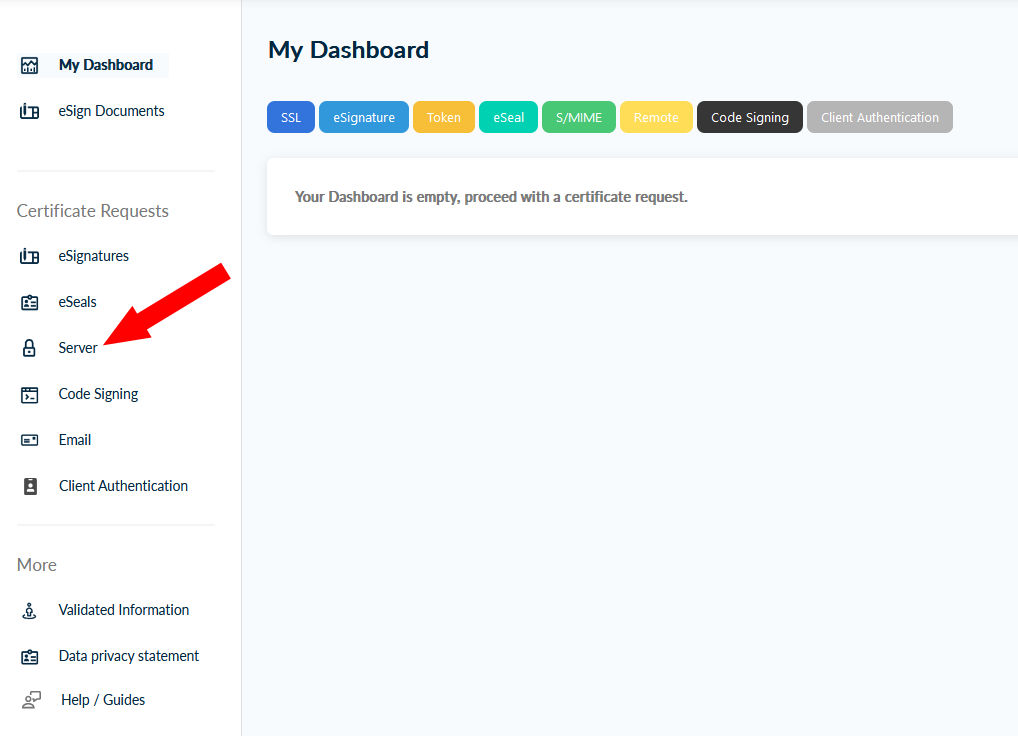

Nach dem Anmelden bekommen Sie dieses Dashboard angezeigt:

Mit dem Menüpunkt Server können Sie Ihr Server-Zertifikat beantragen.

Achtung: Sie können nur Zertifikate von Institutionen beantragen, die Kunde bei HARICA sind. HARICA routet den Antrag entsprechend der Domain an den Zertifikats-Admin der zuständigen Institution. D.h. dieses Menü ist nicht auf LRZ-Zertifikate beschränkt:

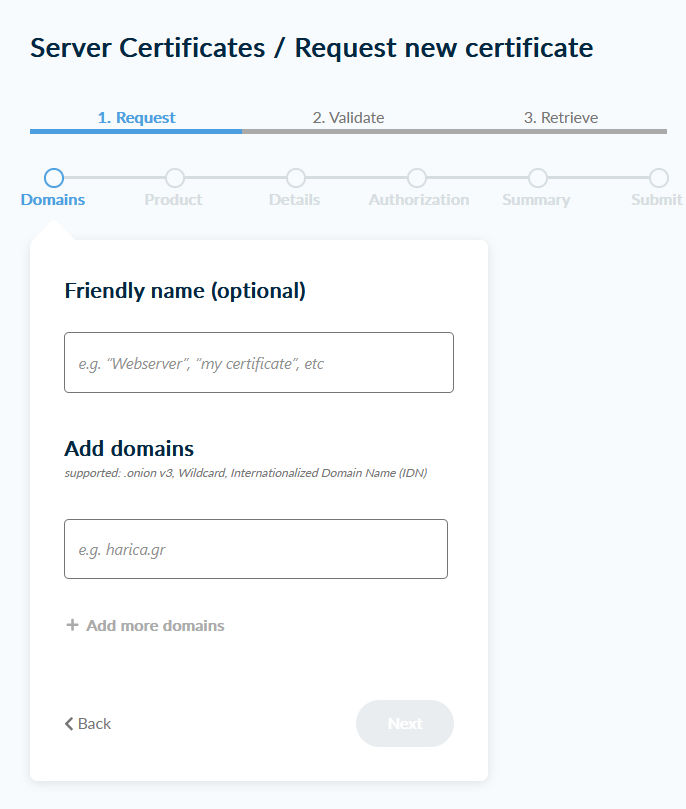

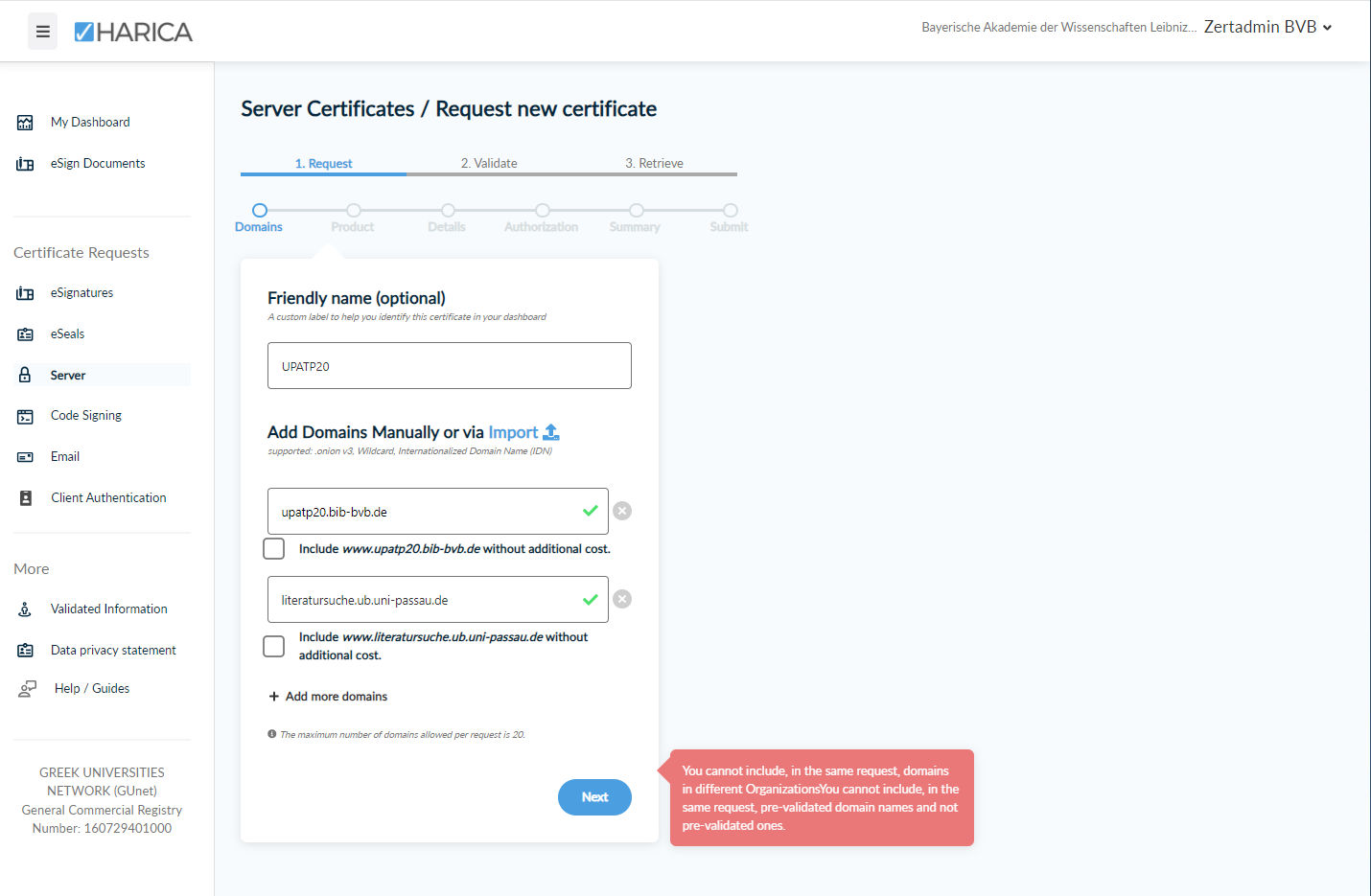

Als Friendly name können Sie sich einen beliebigen Namen ausdenken. Bei Add domains können bis zu 100 SANs angegeben werden. *-Domains sind möglich.

Achtung: SANs werden aus einer PEM-formatierten PKCS#10-CSR-Datei mit Dateiendung .csr importiert. Es werden keine FQDNs aus CN-Attributen übernommen. Wildcard-Namen im SaN im CSR verursachen ebenfalls Probleme.

Im nächsten Schritt wählen Sie Domain-Only (DV) oder For enterprises or organizations (OV). DV-Zertifikate enthalten nur den FQDN, OV-Zertifikate enthalten auch den Organisationsnamen:

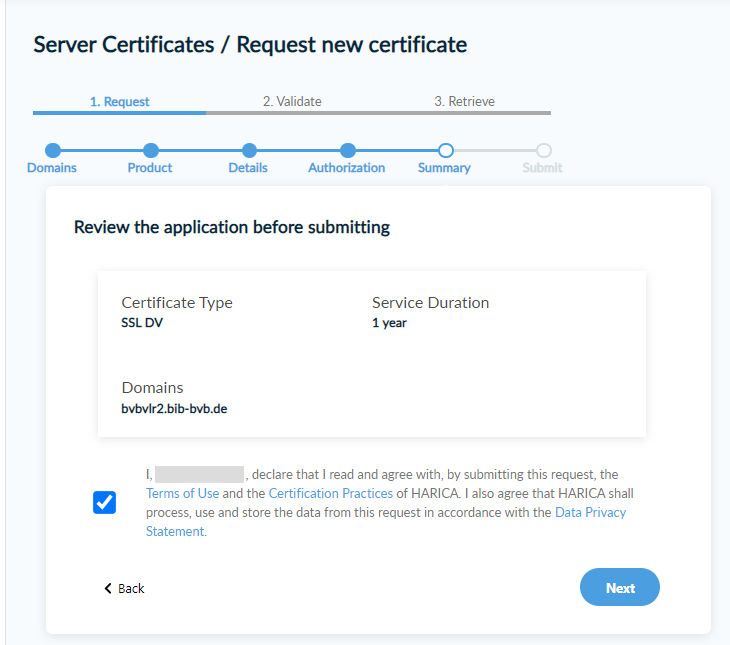

Es folgt dann die Zusammenfassung:

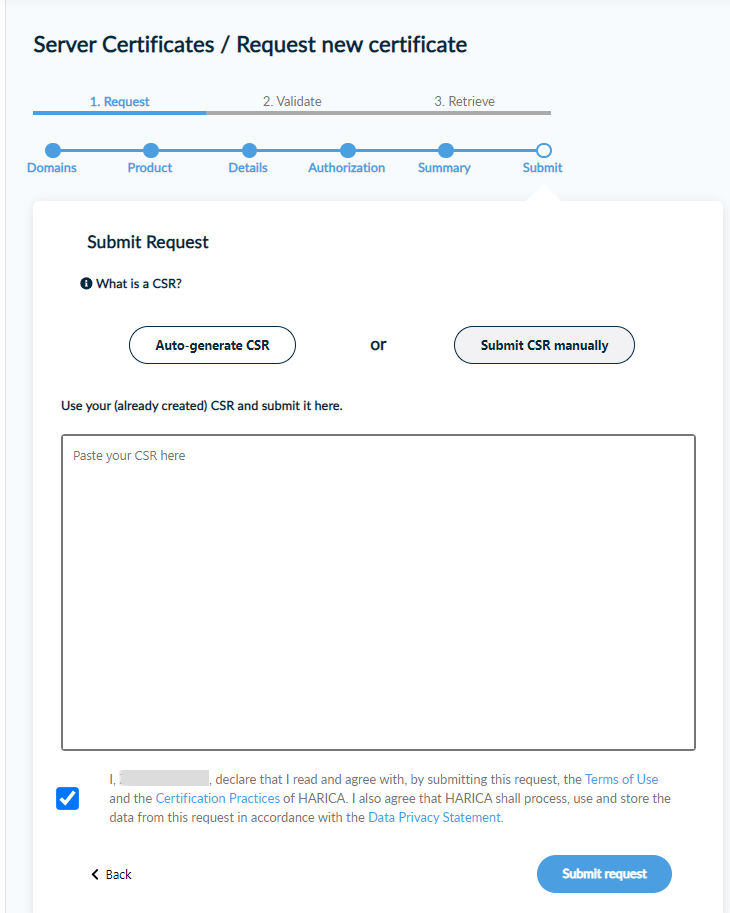

Dann kann man entweder einen vorbereiteten CSR eingeben oder sich vom System einen generieren lassen. Im folgenden ist die Option Submit CSR manually gewählt:

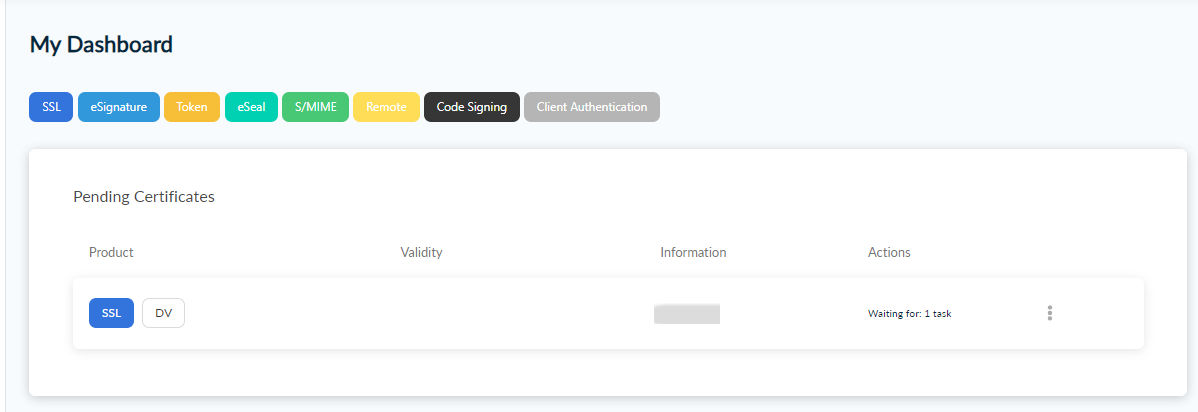

Nach dem Absenden sieht man in seinem Dashboard den Request:

den nun ein Zertifikats-Administrator der entsprechenden Institution genehmigen muß.

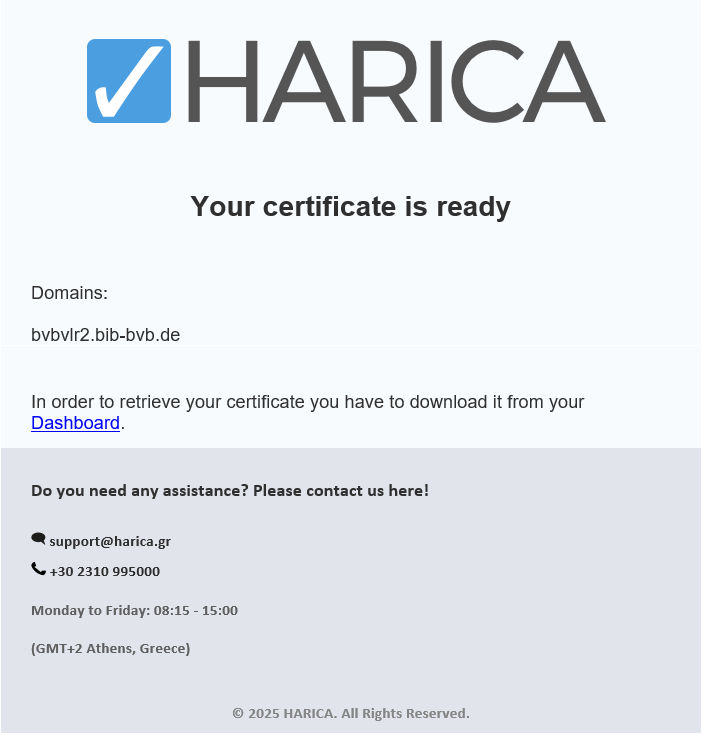

Nachdem dies geschehen ist, bekommen Sie folgende Mail von noreply@harica.gr:

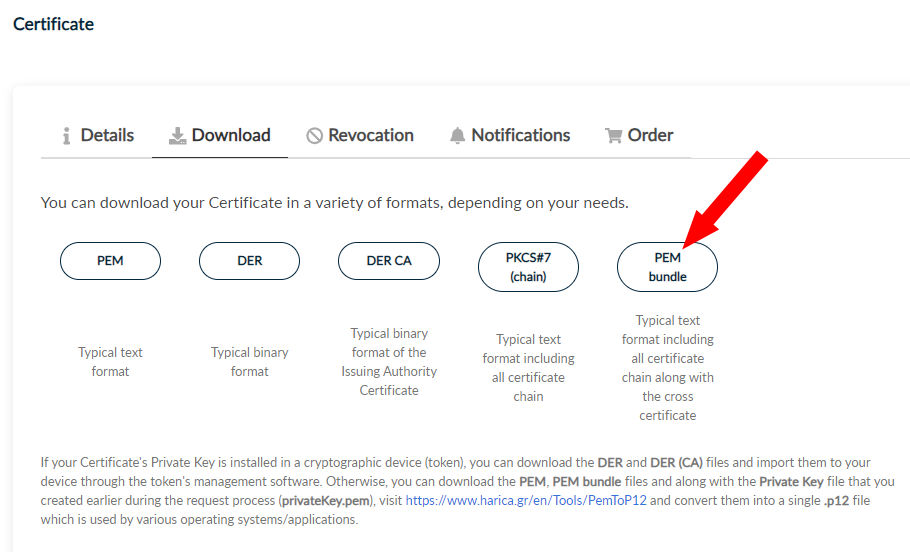

In Ihrem Dashboard bekommen Sie dann einen Download-Button, der zu folgenden Menü führt:

Für Webserver brauchen Sie wahrscheinlich PEM bundle.

1.3. Ticket im IET aufmachen

Da praktisch jeder ein Zertifikat beantragen kann, brauchen wir zum Prüfen der Berechtigung einen Incident in unserem IET-Ticketsystem:

Bitte geben Sie dort kurz an, wer bzw. von welcher Institution Sie sind, für welchen FQDN Sie ein Zertifikat haben wollen, und vielleicht noch ein paar Worte zur Erläuterung, vor allem bei Wildcard-Domain-Anträgen und ähnlichen Fällen.

1.4. Zertifikate mit SANs in verschiedenen Domains

Alle Domains eines Requests müssen zur selben Organisation gehören, d.h. dort eingetragen und validiert sein. Da HARICA eine Domian aber nur einmal vergibt, kann das LRZ alle Domains, die schon woanders eingetragen sind (z.B. alle Universitäten), nicht bei sich eintragen. Möglich sind allerdings Sub-Domains, im Beispiel könnte das LRZ bei sich ub.uni-passau.de oder literatursuche.ub.uni-passau.de eintragen. Nach der Validierung könnte dann obiges Zertifikat ausgestellt werden.

Andernfalls kann diese Zertifikat nicht erstellt werden, sondern muß auf zwei Anträge aufgeteilt werden.

1.5. Wiederverwendung von CSRs / privaten Schlüsseln

Wurde ein CSR schon einmal verwendet, bekommt man folgende Warnung:

Das Zertifikat läßt sich dann aber trotzdem ausstellen, wenn man auf die rote Schaltfläche klickt.

Achtung 1: Anscheinend gibt es eine Vorgabe des Browserforums, daß ein privater Schlüssel (und damit auch der zugehörige CSR) maximal 5 Jahre gültig ist. Danach muß man einen neuen erzeugen.

Achtung 2: Nach der Sperrung eines Zertifikats kann der private Schlüssel bzw. der darauf beruhende CSR eventuell nicht wiederverwendet werden, abhängig vom Grund der Sperrung ("Key compromised").

2. Domain-Validierung

- Domains eintragen und validieren kann nur der Zertifikats-Admin der jeweiligen Institution. Hier werden die Vorgänge anhand von Screenshots trotzdem gezeigt, damit Sie wissen, welche Angaben wir brauchen und was Sie ggf. selbst machen müssen.

- Domains, die am LRZ gehostet sind, validieren wir selbst. Andernfalls gilt:

- HARICA bietet derzeit (Stand Januar 2025) zwei Möglichkeiten der Validierung:

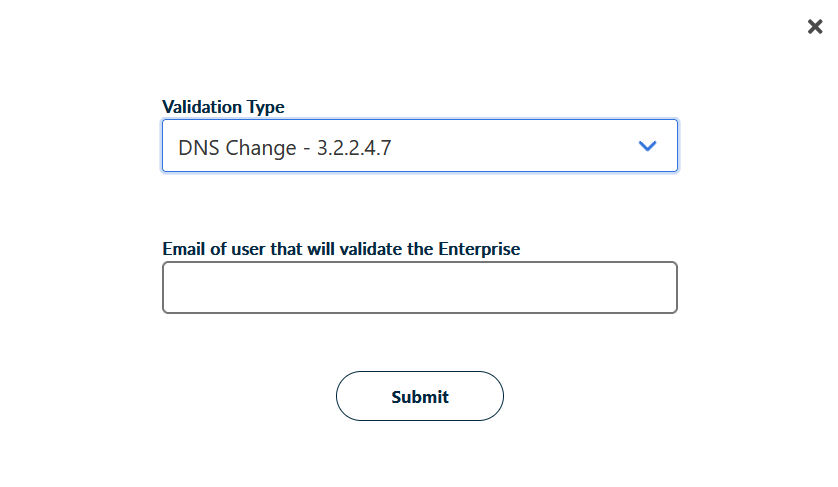

2.1. Validierung mit DNS-Eintrag

Dafür muß eine Mail-Adresse angegeben werden, deren Besitzer (ein DNS-Admin) dann eine Mail mit Anweisungen bekommt, was er in der DNS-Konfiguration einzutragen hat. HARICA prüft von Zeit zu Zeit automatisch, ob dieser Eintrag erfolgt ist und validiert dann ggf. die Domain.

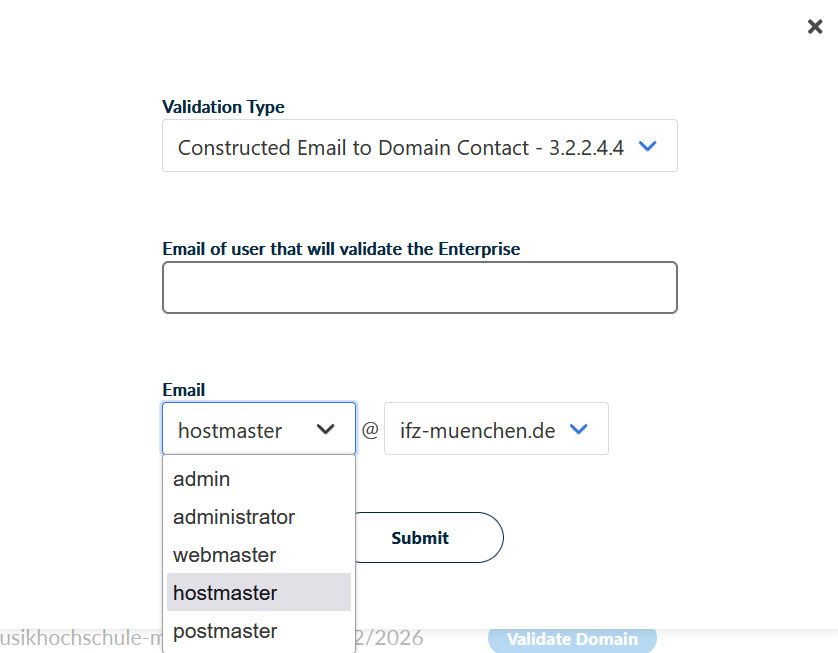

2.2. Validierung per E-Mail

Hier sind zwei Mail-Adressen relevant. HARICA sendet zunächst eine Mail an die unten ausgewählte Adresse (z.B. hostmaster@<domain>). Der Empfänger muß diese dann an die oben angegebene Adresse weiterleiten, die einer Person gehören muß, die im HARICA-System für die gewünschte Domain Admin-Rechte hat.

3. Kurz-Übersicht

3.1. Web-Hosting

- Wenn Sie für Ihren Web-Server einen eigenen Namen verwenden, müssen Sie sicherstellen, daß dieser Name bzw. die Domain beim LRZ eingetragen und validiert ist. Siehe oben → Domainvalidierung.

- Wenn die Domain validiert ist, müssen Sie nichts weiter machen. Ihr Web-Server bekommt von uns sein Zertifikat automatisch.

3.2. Server-Hosting

Da Sie als Server-Administrator für das Zertifikat selbst verantwortlich sind, haben Sie die Wahl, von wem Sie es beziehen wollen. Im Wesentlichen gibt es folgende Möglichkeiten:

- von Ihrer Institution (für die TUM: https://www.it.tum.de/it/zertifikate/ oder TUM-Serverzertifikate, für die LMU: pki@lmu.de)

- vom LRZ (das ist insbesondere nötig, wenn der Server-Name auf srv.mwn.de oder mhn.de endet, weil außer dem LRZ sonst niemand Zertifikate für diese Domains ausstellen kann)

- vom freien Markt, z.B. Let's Encrypt https://collab.dvb.bayern/display/TUMdocs/Serverzertifikat+beantragen

Im Fall 2 gilt nun folgendes:

- Wenn Sie für Ihren Web-Server einen eigenen Namen verwenden, müssen Sie sicherstellen, daß dieser Name bzw. die Domain validiert ist. Siehe oben → Domainvalidierung.

- Wenn die Domain validiert ist, erstellen Sie einen privaten Schlüssel und den Request (siehe unten → Privaten Schlüssel und CSR erzeugen).

- In ihrem HARICA-Account können Sie dann mit den oben erläuterten Einschränkungen das gewünschte Zertifikat beantragen.

Hinweis: Einmal ausgestellte Zertifikate können logischerweise nicht mehr geändert werden. Wenn Ihnen später einfällt, daß Sie noch zusätzliche SANs brauchen, müssen Sie das Zertifikat neu erstellen lassen. Sie können dafür aber den alten Request (und damit auch den alten privaten Schlüssel) verwenden.

4. Privaten Schlüssel und CSR erzeugen

4.1. Für LINUX

4.1.1. Nur 1 Hostname

Wenn im Zertifikat nur ein einziger Hostname (Common Name - CN) stehen soll, genügt folgender Einzeiler:

- Version mit privaten Schlüssel ohne Paßwort, erzeugt auf dem entsprechenden Host (hier wird der Einfachheit halber angenommen, daß der Rechnername, also der hostname, auch ins Zertifikat soll. Wenn nicht, schreiben Sie Statt `hostname` einfach den gewünschten Namen):

openssl req -nodes -newkey rsa:4096 -out `hostname`-request.pem -keyout `hostname`-sec-key-ohnepass.pem -subj "/CN=`hostname`.xxx/O=Bayerische Akademie der Wissenschaften/L=Garching b. Muenchen/ST=Bayern/C=DE"

- Version mit paßwort-gesichertem privaten Schlüssel, erzeugt auf dem entsprechenden Host:

openssl req -newkey rsa:4096 -out `hostname`-request.pem -keyout `hostname`-sec-key.pem -subj "/CN=`hostname`.xxx/O=Bayerische Akademie der Wissenschaften/L=Garching b. Muenchen/ST=Bayern/C=DE"

Die Namen der Ausgabedateien sind natürlich frei wählbar. xxx muß natürlich durch den entsprechenden Domain-Namen ersetzt werden. Sollte es Probleme mit der Schlüssellänge 4096 geben, ist auch 2048 als Wert möglich.

4.1.2. Mehrere Hostnamen

Hinweis vorab: HARICA wertet die im Request enthaltenen alternativen Namen (SANs) derzeit (Stand Februar 2025) nicht aus. Der folgende Text dient also nur zu allgemeinen Erläuterungen.

Ein Zertifikat kann mehr oder weniger beliebig viele CNs enthalten. Dies können Aliasnamen eines Servers oder Namen mehrerer verschiedener Server sein, die dann alle dasselbe Zertifikat (und denselben privaten Schlüssel) bekommen. Leider funktioniert obiger openssl-Befehl nur mit einem einzelnen CN. Sollen mehrere Namen ins Zertifikat, so müssen Sie es folgendermaßen zusammenbauen:

schreiben Sie eine Textdatei (im Beispiel zert.conf genannt) mit folgendem Inhalt (für die LRZ-CA):

|

|

Schlüsel und CSR erzeugen Sie nun mit dem folgenden Befehl:

openssl req -config zert.conf -reqexts req_exts -newkey rsa:2048 -sha256 -keyout key.pem -out csr.pem

Die Namen der Ausgabedateien (hier key.pem und csr.pem) sind, wie üblich, frei wählbar.

4.2. Für WINDOWS

Die Details der einzelnen Schritte hängen ein bißchen von der jeweiligen Windows-Version ab, gehen aber im Prinzip folgendermaßen:

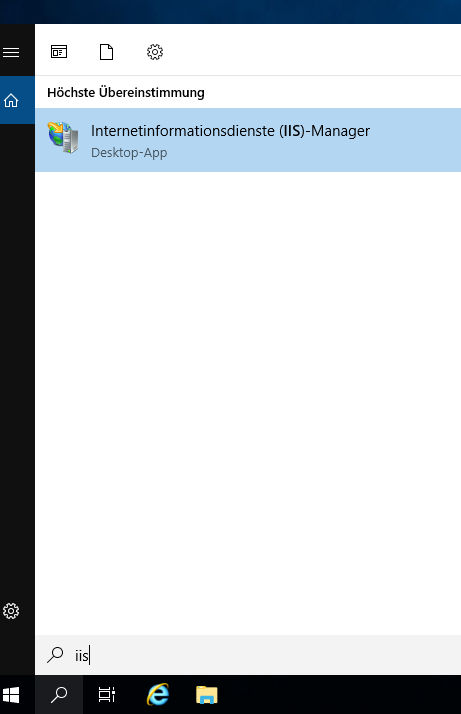

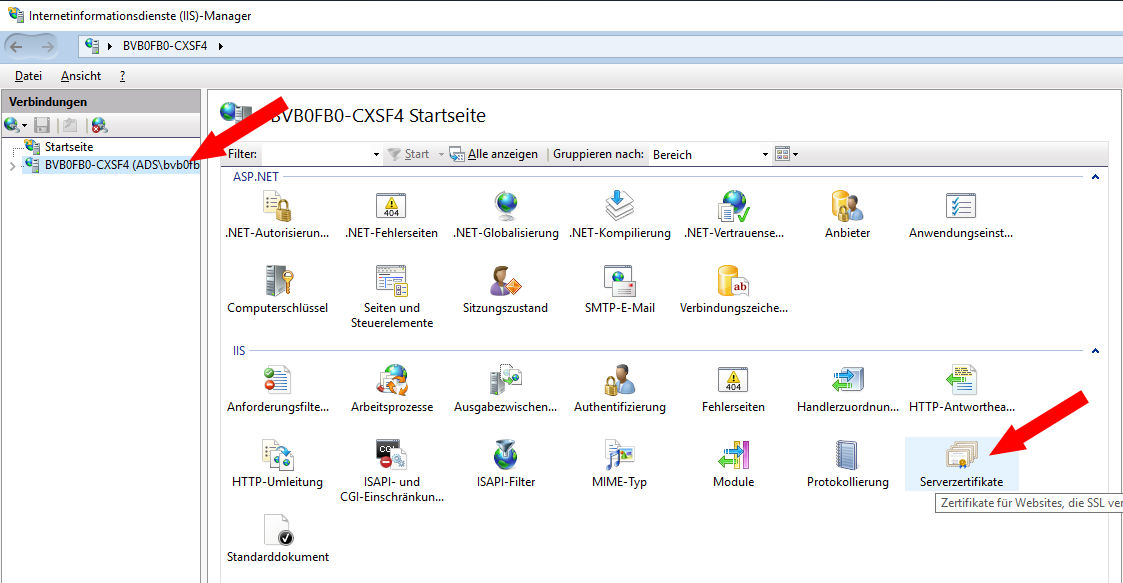

- IIS-Verwaltung starten (am besten im Suchfeld nach IIS suchen):

Dort die gewünschte Site anklicken → Serverzertifikate (doppelklicken):

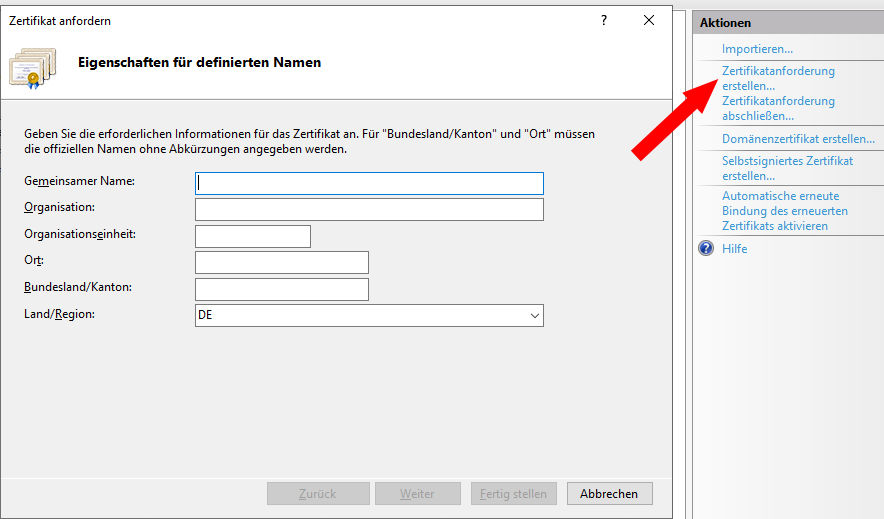

Zertifikatanforderung erstellen anklicken. Es öffnet sich dann folgende Eingabemaske:

Die Felder sind wie folgt auszufüllen:

Gemeinsamer Name (CN): Name des entsprechenden Rechners, z.B. test123.lrz.de

Organisation (O): Bayerische Akademie der Wissenschaften

Organisationseinheit (OU): nichts eintragen

Ort (L): Garching b. Muenchen

Bundesland/Kanton (ST): Bayern

Land (C): DE

4.3. Vorhandenes Zertifikat in Windows an IIS binden

Das Zertifikat muß im .p12-Format vorliegen, d.h. es muß den privaten Schlüssel enthalten. Durch Doppelklick wird es dann in den Windows-Zertifikatspeicher installiert. Achten Sie darauf, daß der Installationsort Webhosting → Zertifikate ist.

Achtung: Solche Zertifikat sind in der Regel verschlüsselt. Sie müssen das Paßwort dafür kennen.

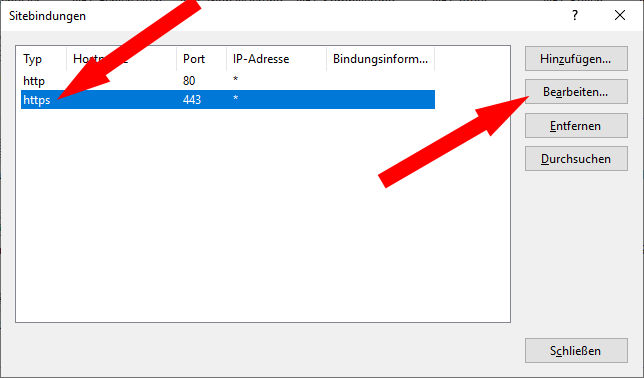

Um den Webserver (IIS) mit dem Zertifikat auszustatten, öffnen Sie die IIS-Konsole, wählen die gewünschte Site (es kann nämlich auch mehrere geben) und dann Bindungen:

Es öffnet sich folgendes Fenster, wo Sie nun den Eintrag für https bearbeiten:

Das führt zu diesen Dialog, wo Sie nun das gewünschte Zertifikat auswählen können:

In der Auswahlliste werden die Zertifikate angezeigt, die im Windows-Zertifikatspeicher unter Webhosting → Zertifikate liegen.

5. Sonstiges

Infos der TUM: http://www.it.tum.de/zertifikate/

Infos der LMU: https://www.serviceportal.verwaltung.uni-muenchen.de/services/it/infrastrukturdienste/ausstellung_zertifikate/index.html#goto404268 (LMU-Login erforderlich.)

Zuletzt aktualisiert am 28.11.2025